BEC fraud business email compromise

Aperçu des sections

-

-

-

Dans le cadre des actions de sensibilisation sur les faux ordres de virement, BEC FRAUD, nous avons créé un E LEARNING en français et en anglais sur l'escroquerie aux faux ordres de virement appelée « fraude au président » et le changement de coordonnées bancaires.

C'est en français et en anglais, sélectionnez la langue en cliquant sur MENU ou NEXT.

Dans la continuité de ce qui a été fait pour la fraude au faux président (voir en bas de message), le Club des Directeurs de Sécurité et de Sûreté des Entreprises (CDSE) a décidé, sous l'impulsion de sa Commission Fraude et Conformité, en partenariat avec la Fédération Bancaire Française et la DCPJ - OCRGDF, de créer et de diffuser un outil d'e-learning pour la prévention de la fraude au changement de coordonnées bancaires.

L'apprenant est mis en situation de détecter des signaux de changement frauduleux de coordonnées bancaires. L'e-learning ne couvre pas toutes les pratiques utilisées par les fraudeurs, mais les solutions proposées répondent à la majorité des cas connus. L'objectif de cet outil est d'éveiller et d'aiguiser la vigilance de ses utilisateurs afin d'adopter la bonne réaction face à ce type de fraude.

Un quizz final permet à l'utilisateur de faire le point sur ce qu'il a retenu et pourra obtenir une fiche réflexe s'il a obtenu un taux de réussite de 80%.

Ce module est conçu pour être supporté par des ordinateurs, optimisés avec CHROME.

Within the framework of the awareness actions on false transfer orders, BEC FRAUD, we have created E LEARNING in French and English on false transfer orders scam called "fraud to the president" and change of bank details.

It's in French and in English, select the language by clicking on MENU or NEXT

Following on from what has been done for fraud against the false president (see bottom of message), the Club of Corporate Security and Safety Directors (CDSE) has decided, at the instigation of its Fraud and Compliance Commission, in partnership with the French Banking Federation and the DCPJ - OCRGDF, to create and disseminate an e-learning tool for the prevention of fraud involving the change of bank details.

The learner is put in a situation to detect signals of fraudulent change of bank details. The e-learning does not cover all the practices used by fraudsters, but the proposed solutions respond to the majority of known cases. The objective of this tool is to awaken and sharpen the vigilance of its users in order to adopt the right reaction in the face of this type of fraud.

A final quizz allows the user to take stock of what he has retained and will be able to obtain a reflex card if he has obtained an 80% success rate.

This module is designed to be supported by computers, tablets or mobiles, optimized with CHROME. -

Vous pourrez télécharger et conserver ce mémo sur les mails, il vous sera utile.

-

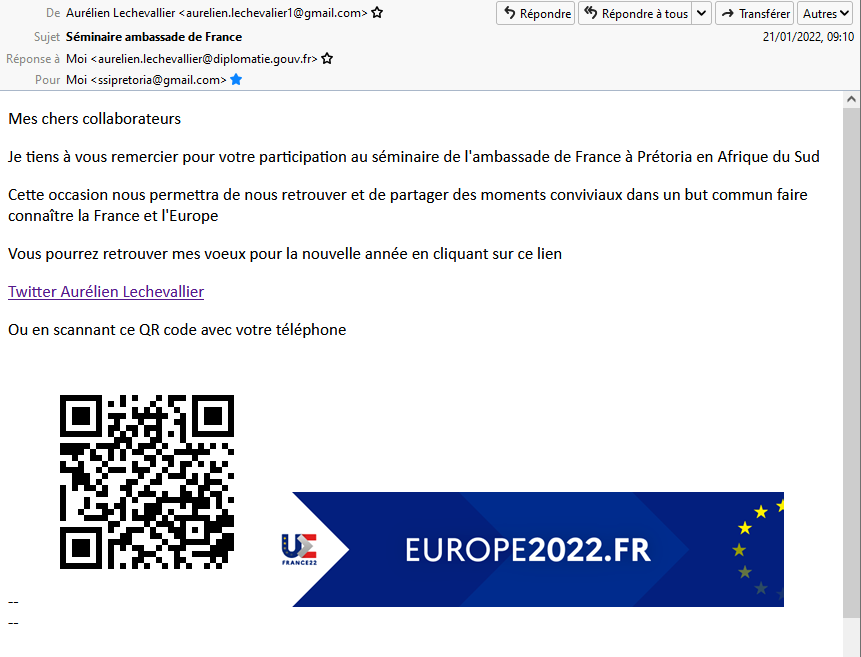

Vous pourrez ouvrir ce mail depuis votre application de mail, Thunderbird par exemple, si vous l'avez installéNous allons réaliser un petit exercice à partir de ce mail et ensuite répondre à quelques questions.Le but est d'afficher la source du mail et de trouver les indices qui s'y cachent

Vous pourrez ouvrir ce mail depuis votre application de mail, Thunderbird par exemple, si vous l'avez installéNous allons réaliser un petit exercice à partir de ce mail et ensuite répondre à quelques questions.Le but est d'afficher la source du mail et de trouver les indices qui s'y cachent -

Vous trouverez un en tête de mail dans ce fichier texte, ouvrez le avec un logiciel de texte, vous pourrez lire le contenu technique

L'adresse Mail de l'émetteur, son adresse mail de réponse

Son adresse IP

Le contenu des liens avec en clair l'URL "d'attaque"Dans le quizz qui suivra vous devrez répondre à des questions

Dans certaines questions vous devrez désigner:l'adresse IP de l'émetteur, utilisez le site web https://iplookup.flagfox.net/ pour analyser l'IP et la localiser

Son adresse mail et son adresse mail de réponse

L'horodatage du mail et le fuseau horaire

Le nom de domaine de l'attaque utilisée par l'émetteur du mail dans le QR code et dans le lien à cliquer, copiez le lien et utilisez le site web https://mxtoolbox.com/

Pour le QR code, à partir du mail, utilisez le site https://4qrcode.com/scan-qr-code.php et faite un drag and drop du QR code sur cette page web, vous aurez le décryptage du QR code et le site vers lequel il renvoie.Pour y parvenir, vous devez afficher la source du mail, "l'en tête", avec une application de texte comme Notepad, par exemple, et lire les données technique à rebours.

-

Ce fichier met en lumière les éléments importants dans l'en tête du mail.

-

-

Quizz, bonne chance vous avez 15 minutes, pour y répondre vous devez avoir préparé les réponses aux questions

-

Ouvert : jeudi 27 janvier 2022, 12:00

Créez un compte sur la plateforme et testez vos connaissances

Vous allez répondre à des questions à choix multiples en un temps limité de 15 minutes

1 - Vous aurez des questions générales sur la sécurité informatique

2 - Des questions précises sur l'analyse du mail Aurélien Lechevallier et de sa source

Préparez ces questions car elles nécessitent quelques recherches préalables:

L'adresse IP de l'émetteur

Adresse mail de l'expéditeur et son adresse mail de réponse

L'horodatage du mail et le fuseau horaire

Le nom de domaine de l'attaque utilisée par l'émetteur du mail dans le QR code et dans le lien à cliquer

-